[大話 AWS 雲端架構筆記] VPC

簡介 VPC 和使用方法和運作機制

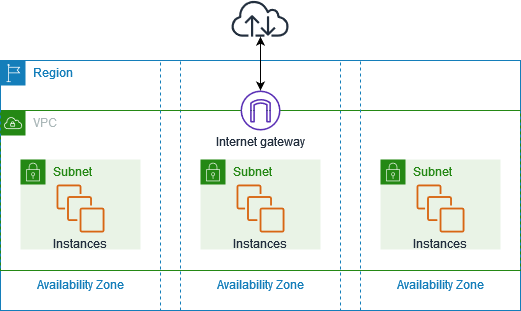

Amazon Virtual Private Cloud (Amazon VPC) 可讓您完全控制虛擬聯網環境,包括資源置放、連線和安全

元件

Internet Gateway(IGW)

允許 VPC 內部與外部網路雙向連線的元件

Subnet(子網路)

一個子網路只能存在一個 Availibility Zone(AZ)內,一個 AZ 可以有多個 Subnet

Public Subnet(公開網段)

擁有 IGW 可以連線到外部,同時外部也可以連線進來

Private Subnet(私有網段)

不具有對外連線的任何能力,須依靠 NAT Gateway 才能存取外部網路

就算子網路內的服務(如:EC2)設定了 public IP 甚至開啟 port 也無法讓外部連線到內部!

NAT Gateway

會將 Private Subnet 的流量導轉到 Public Subnet 後轉發到外部網路

讓 Private Subnet 可以單向對外連線,且不會被外部網路認得

如果沒有透過 NAT Gateway 元件,Private Subnet 無法連外

甚至連更新 OS 套件都沒辦法

Route Table

如果 Subnet 內的路由表有指向 IGW 位址為0.0.0.0/0

那就是具有 IGW 的 Public Subnet

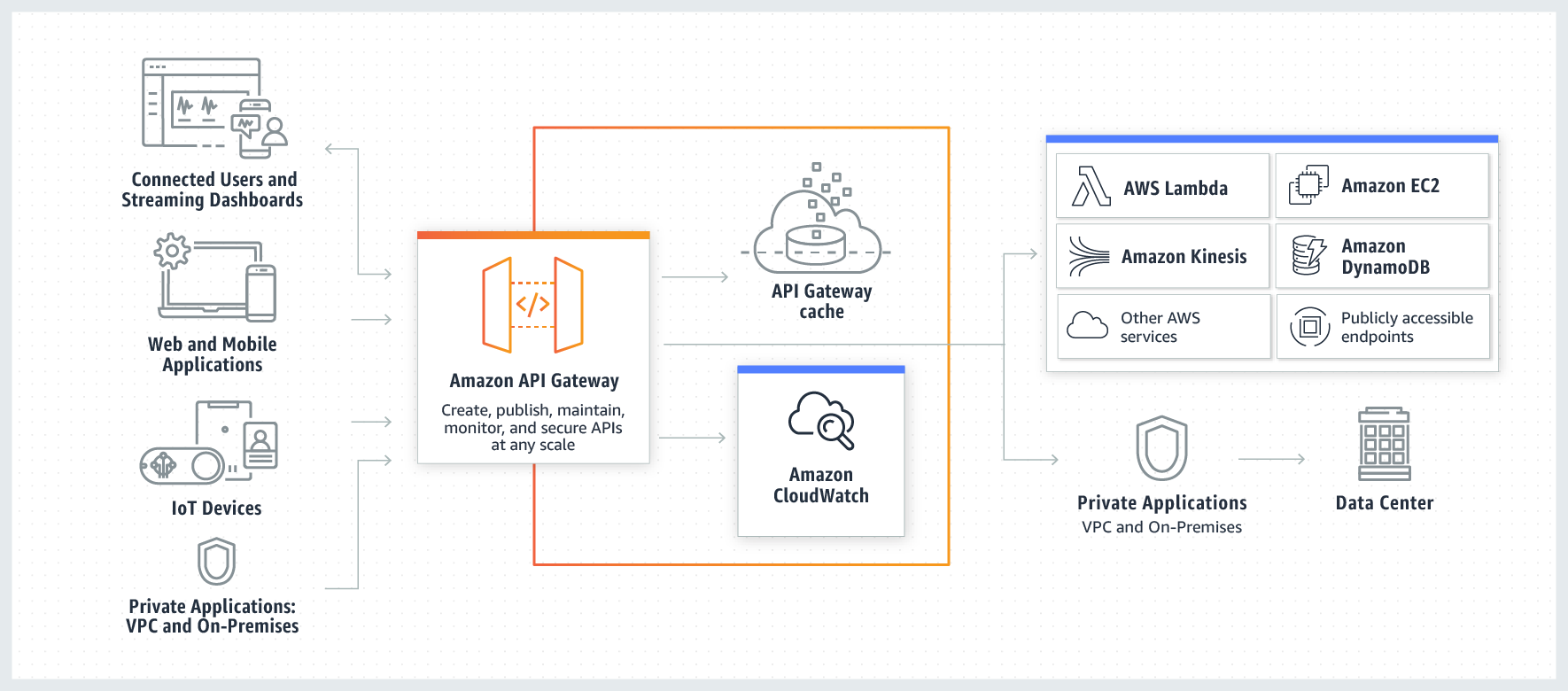

VPC Endpoint

可以讓 VPC 以內部網路方式存取其他不在 VPC 內部的「AWS 服務」

如果不透過 VPC Endpoint 則 VPC 內要存取 S3 就必須透過外部網路

有了 VPC Endpoint 就可以直接以私有網路的方式存取,大大增加安全性!

Peering Connection

可以讓 VPC 以內部網路方式存取其他「VPC」

串接後多個 VPC 就可以用對方的私有 IP 進行溝通

必須確保 VPC 中沒有重疊的 IPv4 CIDR 區塊,否則連線狀態會馬上變成failed

VPN Connection

用在混合雲的情況下,讓 VPC 可以和本地機房的網路環境連線

雖然這邊的連線依然是透過外網,但是有經過加密且是以內網 IP存取

VPC sharing

當多個部門各自擁有 AWS 帳號時

如果每個部門都建立自己的 VPC 就會遇到跨帳號串接的情境

這種情況下可以在核心部門建立一個 Subnet,並且分享給其他部門的 AWS 帳號使用

其他部門在建立機器時選擇共用的 Subnet 就可以輕鬆互相存取資源

並且帳單還是在各自的帳號下

補充

監控 VPC 網路流量:VPC Flow Logs

操作範例影片

AWS22- 建立VPC、public subnet

AWS23- 測試public subnet、private subnet與跳板機